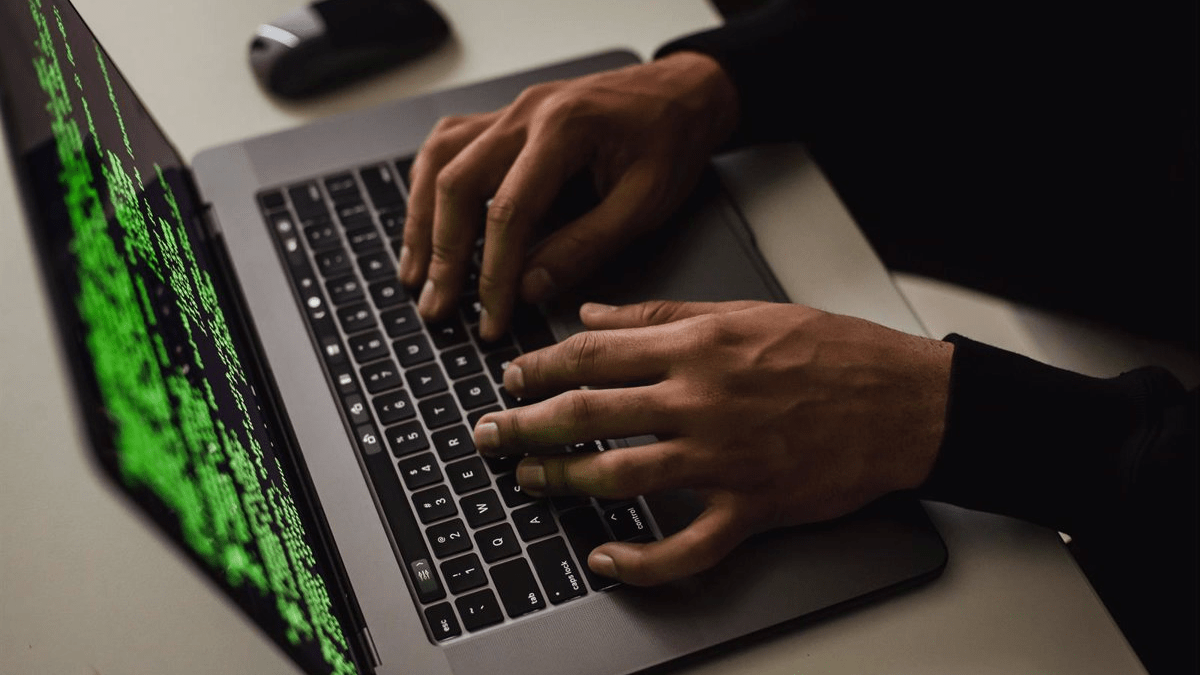

Identifican un nuevo virus en usuarios de MacOs que roba archivos disfrazado de una actualización de Visual Studio

El lenguaje de este ‘malware’ ofrece a los ciberdelincuentes ciertas ventajas para eludir la detección y análisis del ataque

Investigadores de Bitdefender han descubierto un malware destinado a usuarios de MacOS, el cual roba archivos al hacerse pasar por una actualización del programa Visual Studio de Microsoft.

Según los expertos de Bitdefender, esta nueva puerta trasera, denominada Trojan.MAC.RustDoor, forma parte de una familia de malware previamente no documentada y muestra indicios de estar relacionada con un grupo de ransomware que afecta a sistemas Windows.

Esta puerta trasera, escrita en Rust, un lenguaje de programación relativamente nuevo en el ámbito del malware, ofrece a los ciberdelincuentes ventajas para eludir la detección y análisis del ataque.

Puerta trasera sofisticada

El malware puede robar archivos específicos y enviarlos al centro de mando y control (C&C), lo que permite a los atacantes acceder a la información comprometida.

Esta campaña de malware ha estado activa desde al menos noviembre del año pasado, con muestras recientes encontradas hasta el 2 de este mes, lo que indica que ha permanecido operativa sin ser detectada durante al menos tres meses.

Suplantación de actualización

Para su distribución, el malware se camufla como una actualización del programa Visual Studio de Microsoft, al utilizar nombres como VisualStudioUpdater o VisualStudioUpdater_Patch.

Los archivos infectados se presentan como binarios FAT, capaces de ejecutarse en diferentes tipos de procesadores, tanto en arquitecturas basadas en Intel (x86_64) como en ARM (Apple Silicon).

Funcionalidades del malware

Entre las funciones identificadas en las distintas versiones de este malware se encuentran comandos como shell, cd, sleep, upload, taskkill o dialog, que permiten a los atacantes recopilar información y archivos del dispositivo infectado.

El comando sysctl junto con pwd y hostname envían al servidor de infraestructura de mando y control un archivo Victim ID, utilizado en la comunicación entre C&C y la puerta trasera.

Origen y similitudes con otros ataques

Bitdefender no ha podido atribuir esta campaña de malware a ningún actor de amenazas conocido hasta el momento. No obstante, se observan similitudes con el ransomware ALPHV/BlackCat, que también utiliza Rust y dominios comunes en sus servidores de infraestructura de mando y control.

Tres de los cuatro servidores de mando y control asociados con este malware se han utilizado en campañas previas de ransomware dirigidas a usuarios de Windows.